Você sabe exatamente quem circula pelas áreas restritas da sua empresa todos os dias? Um sistema de Controle de acesso Vai muito além de simplesmente abrir e fechar portas; ele representa a Espinha dorsal da segurança Física e de dados do seu negócio. Ferramentas modernas, como as oferecidas pela Araponto transformam essa gestão, mas a tecnologia sozinha não resolve tudo.

Políticas Claras: O Ponto de Partida

Antes de instalar qualquer equipamento, a primeira etapa é definir as regras do jogo. Pense assim: a tecnologia é a ferramenta, só que sua política é o manual de instruções que a faz funcionar corretamente. É aqui que você estabelece a base para uma operação segura e organizada.

Definição de Permissões

Quem precisa acessar o quê? Crie níveis de permissão que determinam quais colaboradores podem entrar em áreas específicas, como o servidor, o estoque ou o financeiro. Essa Estratégia de segregação Evita que informações sensíveis fiquem expostas desnecessariamente.

Horários e Condições

O acesso deve ser liberado 24 horas por dia? Talvez não. Defina janelas de horário para cada grupo de funcionários, alinhando as permissões com a jornada de trabalho. Se um colaborador só trabalha durante o dia, não há motivo para seu acesso estar ativo de madrugada.

Implementação da Tecnologia Adequada

Com as políticas bem desenhadas, chega o momento de escolher as ferramentas que vão colocá-las em prática. A tecnologia deve servir à sua estratégia, e não o contrário. A escolha correta de dispositivos é decisiva para a eficiência do sistema.

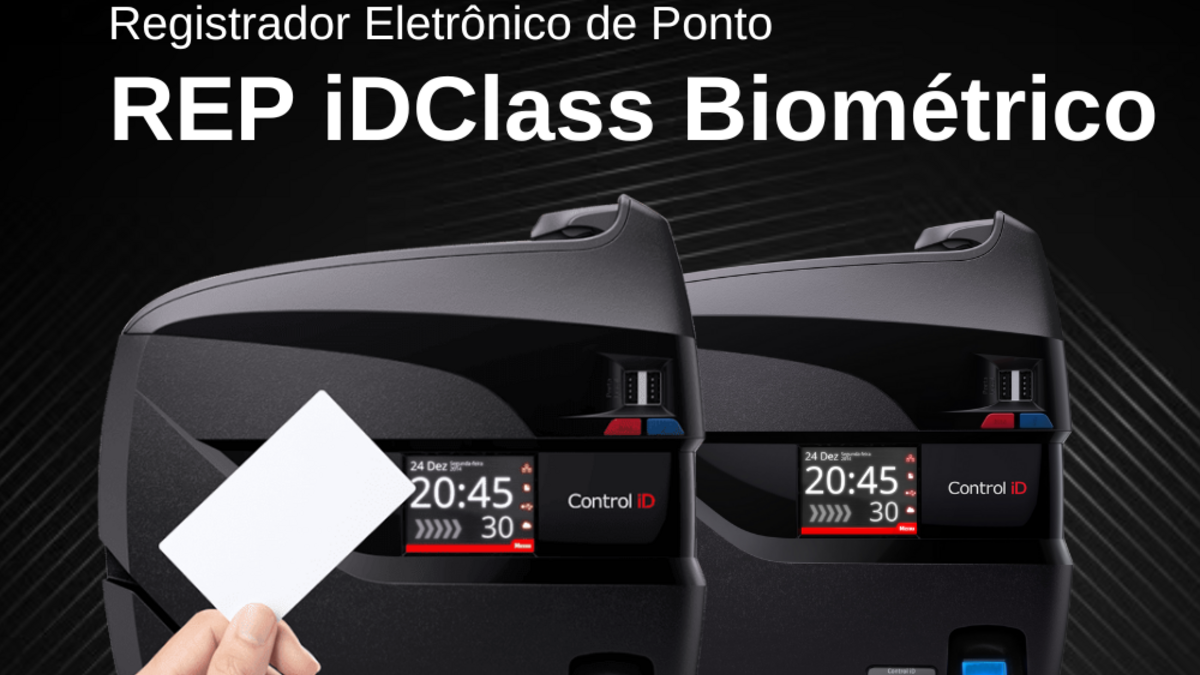

Métodos de Autenticação

Existem diversas formas de identificar uma pessoa, desde cartões de proximidade até a Autenticação biométrica (digital ou facial). A biometria oferece um nível de segurança superior, porque é muito mais difícil de ser fraudada, pois utiliza características únicas do indivíduo.

Equipamentos Integrados

Um sistema robusto inclui controladores, fechaduras eletrônicas e um software de gerenciamento centralizado. Quando esses componentes conversam entre si, a gestão se torna muito mais simples e à prova de falhas, permitindo uma visão completa de tudo que acontece.

Monitoramento e Registro de Atividades

Implementar o sistema é apenas o começo. O que realmente fortalece a segurança, embora a tecnologia seja vital, é o acompanhamento contínuo das atividades. Você precisa saber o que está acontecendo para poder agir rápido quando algo fora do padrão ocorrer.

Análise de Registros

Todo evento de acesso, seja ele bem-sucedido ou negado, deve ser registrado. Esses logs são valiosos para auditorias e investigações. Se ocorrer um incidente, o Histórico de acessos Será a sua principal fonte de informação para entender o que aconteceu.

Identificação de Anomalias

O sistema deve ajudar a identificar comportamentos estranhos, como múltiplas tentativas de acesso falhas num curto período ou um cartão sendo usado fora do horário permitido. Esses alertas automáticos são vitais para uma resposta proativa a possíveis ameaças.

Manutenção e Conformidade Legal

Um sistema de controle de acesso não é um projeto com início, meio e fim. Ele é um processo vivo que exige atenção constante para se manter eficaz e alinhado às regulamentações. Ignorar essa etapa pode criar brechas de segurança, inclusive problemas legais.

Atualizações Regulares

Assim como qualquer software, os sistemas de gestão de acesso precisam de atualizações para corrigir vulnerabilidades. Manter tanto o software quanto o Hardware sempre atualizados É uma prática de segurança básica, mas frequentemente negligenciada.

Alinhamento com a LGPD

Os dados coletados pelo sistema, especialmente os biométricos, são considerados dados pessoais sensíveis. Já que é assim, seu tratamento deve seguir rigorosamente a Lei Geral de Proteção de Dados (LGPD). Garanta que a finalidade da coleta seja clara e a segurança do armazenamento, seja robusta.

Em outras palavras, um controle de acesso ideal combina uma estratégia bem definida com a tecnologia certa, além de um monitoramento ativo. Adotar essas práticas protege não apenas seu patrimônio, mas também suas informações. Uma gestão eficiente, apoiada por soluções como as da Araponto é um Investimento estratégico Na continuidade do seu negócio.