Seu novo sistema de controle de acesso foi instalado, mas a segurança parece mais frágil do que antes? Muitas empresas investem em tecnologia de ponta, só que esquecem do principal: uma implantação mal executada anula qualquer benefício. A verdade é que a Segurança real Nasce de um projeto bem-feito, não apenas de um equipamento caro.

Planejamento Estratégico Ignorado

O primeiro passo para um sistema robusto é um planejamento que vai além da simples compra de equipamentos. Você já parou para pensar se a solução escolhida realmente atende no nível de segurança que sua operação exige? É aqui que muitos projetos começam a falhar.

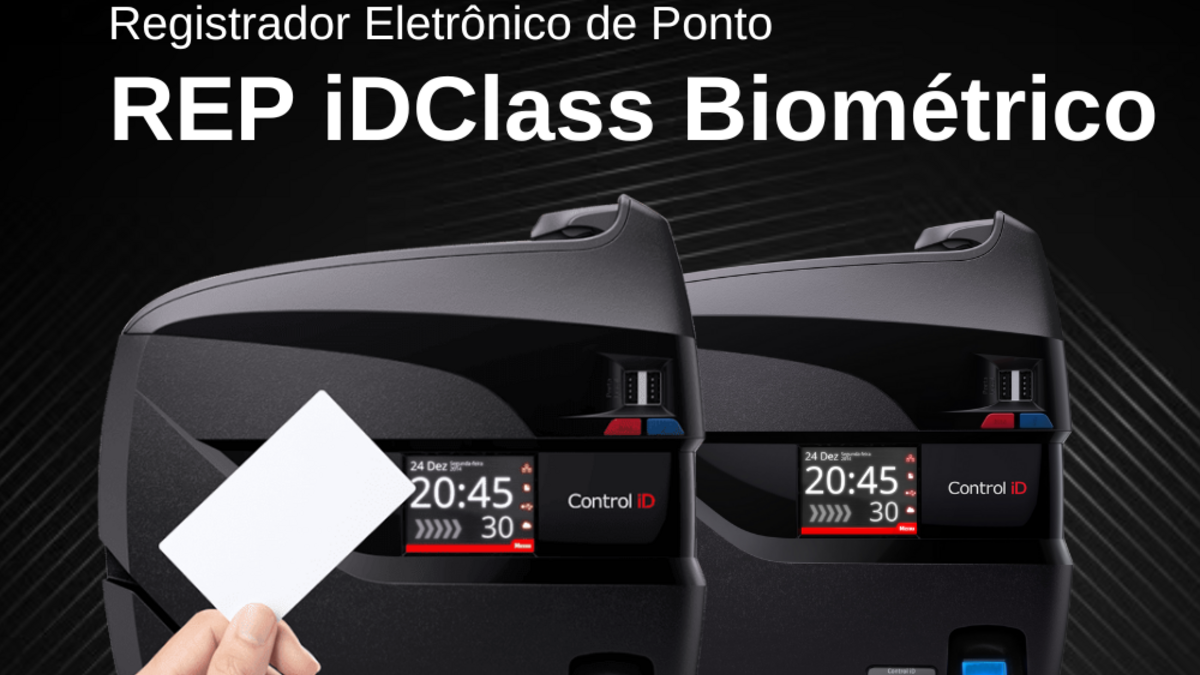

Escolha da tecnologia adequada

Cada ambiente possui uma necessidade distinta. Uma entrada de alto fluxo de funcionários é diferente de uma sala de servidores que demanda segurança máxima. É preciso avaliar se a melhor ferramenta é biometria facial, QR code, cartão de proximidade ou uma combinação delas. Adotar uma tecnologia porque está na moda, sem analisar sua aplicação prática, é um Erro estratégico Que custa caro.

Análise do fluxo de pessoas

Ignorar o volume de acessos diários gera gargalos e frustração. O sistema precisa ser dimensionado para suportar os horários de pico sem criar filas, pois a eficiência operacional é tão relevante quanto a proteção. Um bom projeto considera a jornada do usuário do início ao fim.

Infraestrutura Física e Digital Subestimada

Um sistema de controle de acesso é tão forte quanto sua base. De nada adianta ter o leitor mais moderno se a infraestrutura que o suporta for precária. Esse é um ponto frequentemente negligenciado, mas que pode derrubar toda a operação.

Posicionamento correto dos leitores

A ergonomia e a eficácia andam juntas. Leitores instalados muito altos, baixos ou em ângulos inadequados dificultam o uso e podem causar falhas de leitura. A experiência do usuário deve ser fluida, e o posicionamento do hardware é Decisivo para isso. Cada centímetro conta.

Rede e energia estáveis

Cabos de má qualidade, switches sobrecarregados ou a falta de um no-break (UPS) são convites ao desastre. Quando a rede ou a energia falham, o sistema de segurança inteiro pode ficar offline. É vital garantir uma infraestrutura de rede e alimentação elétrica dedicada e resiliente, inclusive com planos de contingência para quedas de energia.

Configurações e Regras: O Elo Fraco do Sistema

A tecnologia oferece as ferramentas, mas a inteligência está na configuração. Definir permissões de acesso de forma incorreta ou genérica cria brechas perigosas, muitas vezes invisíveis até que um incidente ocorra. O software de gestão é o cérebro da operação.

Definindo permissões granulares

Quem pode acessar quais áreas e em que horários? A resposta não pode ser “todos”. É preciso criar perfis de acesso específicos para cada grupo de usuários — diretoria, funcionários, visitantes, terceirizados. Um sistema bem configurado aplica a política de Menor privilégio onde cada pessoa tem Apenas o acesso necessário Para executar sua função.

Auditoria e relatórios

Um sistema eficaz não apenas controla, mas também registra. A capacidade de gerar relatórios e auditar os logs de acesso é fundamental para investigações e para a melhoria contínua da segurança. Sem essa visibilidade, você está no escuro. Para uma gestão mais aprofundada, entender os 5 pilares de uma gestão segura Pode transformar sua abordagem.

O Fator Humano: Onde a Tecnologia Falha

Muitos gestores focam exclusivamente no hardware e no software, mas ignoram o elemento mais imprevisível: as pessoas. Tanto quem instala quanto quem utiliza o sistema pode ser a maior vulnerabilidade se não houver qualificação e treinamento adequados.

O risco da instalação não especializada

Contratar uma equipe sem certificação ou experiência comprovada em sistemas de segurança é um risco imenso. Uma instalação malfeita pode comprometer a integridade dos equipamentos, criar falhas estruturais e deixar brechas de segurança abertas. O barato sai caro. A escolha de um integrador qualificado, como os parceiros da Araponto é um Investimento na durabilidade Do projeto.

Treinamento contínuo

De que adianta um sistema poderoso se os administradores não sabem extrair seu potencial ou se os usuários não sabem como utilizá-lo corretamente? É preciso treinar a equipe para gerenciar permissões, emitir relatórios e agir em caso de emergência. O conhecimento operacionaliza a tecnologia.

Manutenção Contínua: A Chave Para a Longevidade

Instalar e esquecer é uma receita para o fracasso. Sistemas de segurança digital evoluem, e novas vulnerabilidades são descobertas constantemente. A manutenção proativa é o que mantém a proteção eficaz ao longo do tempo.

Atualizações de software e firmware

Fabricantes liberam atualizações para corrigir falhas de segurança e melhorar o desempenho dos dispositivos. Ignorar esses patches deixa seu sistema exposto a ameaças conhecidas. O que realmente funciona é ter uma rotina para aplicar essas atualizações, mantendo o ambiente sempre protegido. O resultado esperado é uma Operação segura e estável.

Verificação preventiva dos equipamentos

Além do software, o hardware também precisa de atenção. Checar periodicamente o estado de cabos, fontes de alimentação e a limpeza dos leitores previne falhas inesperadas. A manutenção preventiva, apoiada por soluções robustas como as oferecidas pela Araponto garante que o sistema funcione quando você mais precisar. Um bom exemplo de tecnologia que requer cuidado é o Controle de acesso biométrico, que une segurança e eficiência.

Evitar essas falhas comuns na instalação transforma seu investimento em controle de acesso de uma despesa reativa para um ativo estratégico de segurança. Um projeto bem executado desde o início garante não apenas proteção, mas também eficiência operacional e tranquilidade para a gestão. O próximo passo é revisar seu sistema atual ou planejar o próximo com esses Pontos críticos Em mente.